Viacfaktorová autentifikácia (MFA)

Viete čo je to viacfaktorová autentifikácia a poznáte jej výhody? Prinášame Vám jej stručné vysvetlenie a dôvody, prečo je pre Vás výhodné ju používať všade, kde je to možné.

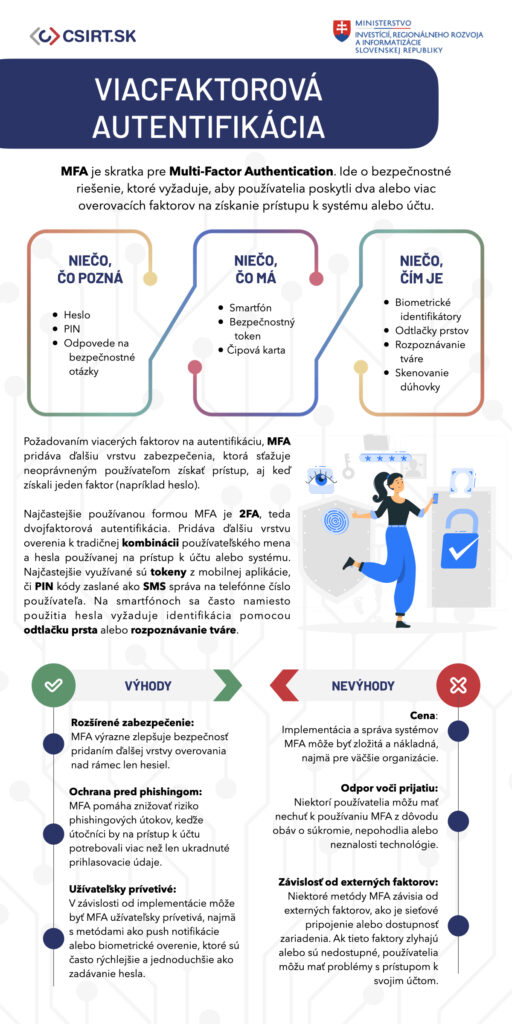

Výhody Viacfaktorovej Autentifikácie (MFA):

- Zvýšená bezpečnosť: MFA výrazne zvyšuje zabezpečenie Vašich účtov pred neoprávneným vstupom útočníka.

- Ochrana pred phishingom: Aj keď používateľ poskytne svoje heslo pri phishingovej kampani, útočníkovi sa nepodarí získať prístup bez ďalších autentifikačných faktorov.

- Užívateľsky prívetivé: MFA môže byť pohodlná, bezpečná a flexibilná cesta pre overenie používateľa, najmä metódou biometrického overenia alebo push notifikáciami.